L’époque où des bidouilleurs de lignes de code créaient des virus pour infecter des ordinateurs et se faire connaître est révolue. Place aujourd’hui aux mafias qui envahissent le web. Leur arme préférée : le rançongiciel.

Rançongiciels et ransomwares : derrière ces termes un peu abscons se cachent une technique de racket version numérique. Un rançongiciel est un programme malveillant transmis en pièce jointe (aux formats ZIP, RAR, SRC, CAB mais aussi des documents bureautiques) par email ou « caché » dans un document en PDF par exemple sur un site Internet. Une fois ouvert, il vise à chiffrer (on dit souvent par erreur « crypter ») partiellement ou entièrement les données sur le système cible, en l’occurrence un ordinateur (ou un serveur) ou plusieurs postes de travail dans des entreprises ou de particuliers.

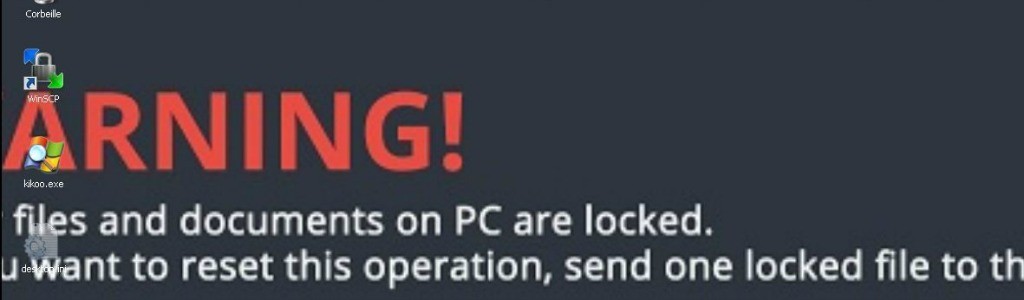

Un message s’affiche alors sur l’écran : « Tous les fichiers de votre disque dur ont été cryptés. Pour les déchiffrer et les récupérer, vous devez nous payer. » L’objectif de cette attaque est en effet de récupérer une rançon en échange de la « libération » des fichiers chiffrés.

Les plus connus de ces rançongiciels s’appellent Teslacrypt, CTB-Locker et Cryptowall.

Contrairement à une idée répandue, cette technique n’est pas récente. Mais elle a pris de l’ampleur depuis un an environ. Selon l’éditeur d’antivirus Kaspersky Lab, au 1er trimestre 2016, les ransomwares ont représenté 30 % des attaques. Cette épidémie se répand facilement, car les antivirus ont du mal à suivre la cadence. Les pirates publient en effet de très nombreuses variantes. Selon, ce même éditeur, environ 2900 variantes de rançongiciel ont été repérées sur les trois premiers mois de l’année. Impossible pour les antivirus de mettre à jour en permanence leurs bases virales et leurs techniques d’analyse comportementale. Résultat, ils ne détectent pas tous ces virus. Heureusement, certains s’en sortent mieux que d’autres. L’AFP a été visée par ce type d’attaque en mars dernier : près de 400 boîtes email avaient reçu un message infecté par le ransomware. L’infection n’a pas eu lieu, car l’antivirus de l’agence avait reconnu la signature de ce logiciel et l’avait bloqué immédiatement.

Auparavant, les maitres chanteurs s’attaquaient à de grosses entreprises, afin de toucher le jackpot. Aujourd’hui, ils se recentrent sur les PME et les particuliers, parce qu’ils ont compris que même si les sommes obtenues sont moindres, l’activité se révèle moins risquée et plus facile.

Face à ces menaces, les entreprises et les particuliers ne savent pas toujours comment réagir. En mai, le Kansas Heart Hospital (aux États-Unis) avait été victime d’un ransomware et avait choisi de payer les hackers. Mais il n’avait jamais reçu la « clé » permettant de déchiffrer les documents comme cela était annoncé par les escrocs. L’établissement avait même reçu une nouvelle demande de rançon. Cette fois, il avait refusé de payer.

Aucune solution ne permet d’éradiquer ou de repérer tous ces codes malveillants. Pour corser l’éradication, certains pirates utilisent une clef unique ; il devient dès lors impossible de la découvrir.

Il est donc indispensable d’appliquer les bonnes pratiques en cas d’infection par un rançongiciel. Premier réflexe : déconnecter immédiatement l’ordinateur de l’Internet (arrêt du Wi-Fi, câble Ethernet débranché). Ensuite, il ne faut pas payer la rançon : le paiement ne garantit en rien le « déchiffrement » des données et peut compromettre le moyen de paiement utilisé (notamment carte bancaire). Si l’antivirus ne repère pas ce virus ou s’il n’est pas possible de trouver la clé qui permettrait de déchiffrer les fichiers, il faut formater le disque dur et réinstaller une sauvegarde qui n’aura pas été compromise.

S’il n’existe pas de sauvegardes, les données seront certainement perdues. Avec toutes les conséquences que l’on peut imaginer pour une entreprise…

Il est donc primordial de prévenir les risques en effectuant des sauvegardes fréquentes voire quotidiennes, pour les documents les plus sensibles. Autre précaution : ne jamais ouvrir les emails dont vous n’êtes pas certain de l’expéditeur et encore moins les pièces jointes au format zip ou SCR ou CAB (extensions de compression actuellement utilisées dans la campagne CTB-LOCKER). Enfin, il convient de mettre à jour son antivirus.

Philippe Richard

Réagissez à cet article

Vous avez déjà un compte ? Connectez-vous et retrouvez plus tard tous vos commentaires dans votre espace personnel.

Inscrivez-vous !

Vous n'avez pas encore de compte ?

CRÉER UN COMPTE