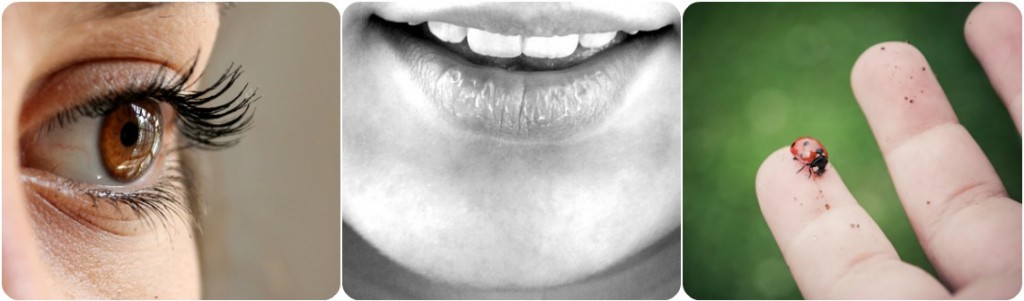

Le binôme identifiant/password est une solution dépassée pour protéger efficacement un ordinateur ou un smartphone. Différentes solutions sont disponibles ou testées.

Chaque internaute a en moyenne une vingtaine de mots de passe. Et dans bien des cas, il s’agit des classiques mots de passe que l’on retrouve chaque année dans les Top 10 des plus utilisés : 12345, password, azerty… Ils n’apportent aucune sécurité car ce sont des mots de passe dits « faibles ». Pour plus de sécurité, il est nécessaire d’utiliser des mots de passe dits « forts ». Exemple : 1+KjhTR*d7-/. Pour la majorité des internautes, cet exemplaire est rédhibitoire. D’où la nécessité pour les marques et éditeurs spécialisés dans le high-tech de proposer des alternatives plus pratiques à utiliser tout en garantissant un niveau élevé de protection. Pas simple !

L’empreinte digitale

C’est la mesure biométrique la plus employée dans le monde depuis les années 60. Une quinzaine de points caractéristiques (les minuties, codifiées à la fin des années 1800 en « caractéristiques de Galton ») correctement localisés permettent d’identifier une empreinte parmi des millions. Par ailleurs, la probabilité de trouver deux individus avec des empreintes similaires est de 1 sur 1024.

Apple l’a généralisé avec sa technologie touchID, introduite en 2013 pour l’iPhone 5S.

Mais elle a été rapidement mise à mal par les hackers. « C’est complètement stupide d’utiliser comme élément de sécurité quelque chose qu’on laisse si facilement traîner derrière soi », a expliqué le président du Chaos Computer Club, Frank Rieger.

Résultat, les capteurs d’empreintes du Galaxy 5 et de l’iPhone 5S ont été piratés quelques jours après leur sortie par les chercheurs allemands du SRLabs.

La reconnaissance vocale

C’est en 1962 que Lawrence Kersta, un ingénieur du Bell Laboratories, établit que la voix de chaque personne est unique et qu’il est possible de la représenter graphiquement. Toutefois, l’Association Francophone de la Communication Parlée (AFCP) rappelle que « la voix n’est pas une empreinte digitale ou génétique. La voix présente des différences majeures avec les empreintes digitales et génétiques. Elle évolue au cours du temps et elle est modifiable volontairement et aisément falsifiable, avec les moyens techniques existants ».

Malgré ces limites, la Banque Postale (dont les premiers tests remontent à 2013 avec Talk to Pay est la première institution à avoir obtenu l’autorisation de la CNIL pour la tester en France. Pour mémoire, dès 2011, un système de vérification du locuteur avait été mis en place par Dexia en Belgique. Mais il était réservé à ses 300 clients VIP afin d’accéder à des services privilégiés sur un numéro de téléphone dédié. En Israël, la banque Lomi l’avait utilisé pour repérer les fraudeurs à la carte bancaire.

Le réseau veineux oculaire

L’entreprise EyeVerify propose un système de déverrouillage par l’analyse du réseau veineux des yeux. Selon certains spécialistes en cybersécurité, cette technologie est fiable à 99 %, d’autant qu’elle prend en compte le vieillissement des veines et de la rétine. Une réserve, tout de même : cette technologie biométrique exige de posséder des appareils équipés de caméras haute résolution.

Une alternative consiste à étudier le réseau veineux de la main. Dans les années 1980, les scientifiques s’étaient rendu compte qu’il était propre à chaque individu, même dans le cas de vrais jumeaux.

Mais pour l’instant, rien ne vaut une carte à puce pour sécuriser l’accès à son ordinateur. « Toutes les procédures biométriques ont été de différentes manières retournées, rappelle Vincent Guyot, Directeur scientifique du Mastère Spécialisé SI&S à l’ESIEA. Une carte à puce est très difficile à casser. C’est beaucoup plus sûr qu’un certificat stocké sur un ordinateur et qu’un code malveillant peut corrompre. Quand le certificat est dans la carte à puce, le pirate ne peut pas accéder au contenu de cette carte même s’il a infecté la machine. »

Par Philippe Richard

La biométrie est une bonne solution, mais il sera difficile de la mettre en place pour tous les sites.

Je pense avoir trouvé une solution « révolutionnaire » … je la murie un peu, je regarde si ça n’existe vraiment pas ou si ce n’est pas breveté et on en reparle ici . Je reste très étonné que personne n’ai encore penser à ça …trop simple peut-être !

Je recherche entreprise que cela intéresserait (seulement après éventuel dépôt du brevet)

L’empreinte digitale, la reconnaissance vocale, le réseau veineux oculaire… et qu’en est-il des ondes cérébrales ? Cette piste a-t-elle été définitivement écartée ? Il y a deux ans, je me souviens que des chercheurs américains avaient découvert qu’avec un peu d’entraînement, notre ordinateur pouvait nous identifier selon la façon dont notre cerveau réagit à certains mots. Ils disaient qu’au lieu d’un mot de passe, on pourrait se contenter d’écouter quelques mots, de les répéter et de déverrouiller ainsi tous nos fichiers.

Réagissez à cet article

Vous avez déjà un compte ? Connectez-vous et retrouvez plus tard tous vos commentaires dans votre espace personnel.

Inscrivez-vous !

Vous n'avez pas encore de compte ?

CRÉER UN COMPTE