Les groupes français Thales et israélien Verint ont publié un annuaire mondial des groupes de pirates les plus actifs et efficaces.

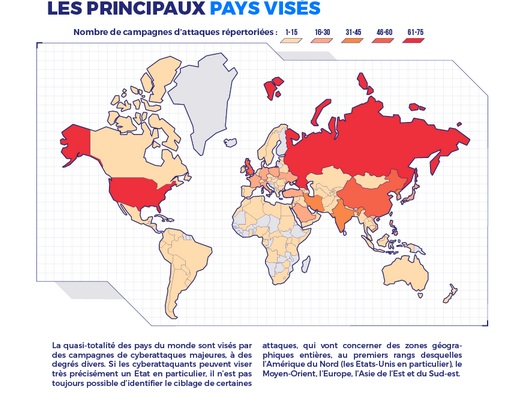

La cyberguerre et l’espionnage numérique existent déjà ! Il suffit de parcourir le « Cyberthreat Handbook » de Thales et de Verint pour en être convaincu. Fruit d’un an d’enquête, cet annuaire mondial vise à étudier et à catégoriser les groupes de cyberattaquants et cybercriminels les plus actifs, talentueux ou rusés (ces trois caractéristiques allant souvent de pair dans ce type de mission…). Il décrit très précisément leur mode opératoire, leurs motivations et les secteurs touchés.

Sur les soixante-six groupes de pirates les plus brillants, la moitié sont considérés d’origine étatique ou soutenus par un État. La publication de cet annuaire confirme donc que les techniques de piratage informatique sont de plus en plus employées par des États pour en déstabiliser d’autres ou pour voler des informations très sensibles comme des brevets ou des plans d’un futur avion…

Un quart (26 %) des autres « méchants » groupes sont des « hacktivistes ». Il s’agit de militants motivés par des idéologies communautaires, religieuses, politiques. Il y a une dizaine d’années, des milliers d’internautes avaient saturé de connexions le site de la Lufthansa. Deux associations allemandes lui reprochaient de mettre ses appareils au service du gouvernement pour l’expulsion des immigrés clandestins.

Cet annuaire répertorie aussi 20 % de cybercriminels (motivés par l’appât du gain) et 5 % des cyberterroristes.

Parmi les groupes les plus dangereux en termes de sophistication de leurs outils, les groupes russes dominent (4 dans les 10 premiers), suivis par les groupes chinois (3 sur 10). Il y aurait un groupe lié à l’État français, Animal Farm ou ATK 08. Actif depuis au moins 2009, il aurait développé des codes malveillants utilisés contre des organisations diverses, notamment en Syrie, en Iran et en Malaisie.

Supermarché du malware

Dans la majorité des cas, les équipes chargées de ces cyberattaques poursuivent un objectif : être le plus discret possible tant qu’elles n’ont pas terminé leur mission. Ensuite, elles effacent la moindre de leurs traces ou laissent, au contraire, des traces pour brouiller les pistes et incriminer un autre groupe.

Mais dans cette guerre de l’information, ces groupes peuvent aussi laisser volontairement des preuves de leur intrusion pour rappeler à l’ennemi qu’ils maitrisent leur sujet… C’est le cas des Chinois. Tout l’inverse des Américains qui misent sur la discrétion pour pirater des pays menaçants ou des alliés.

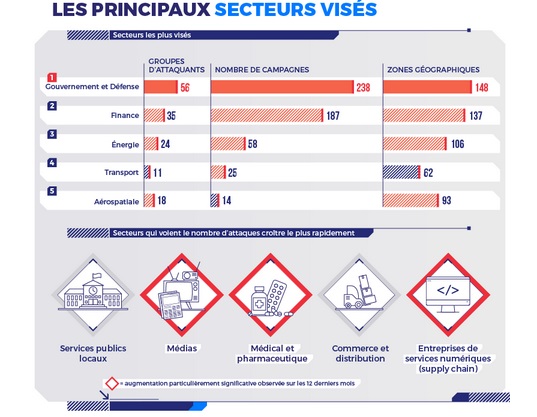

Car il ne faut pas être naïf ; chaque allié tente d’en savoir plus sur les autres, même si officiellement ils travaillent ensemble. D’ailleurs, les tentatives d’espionnage ou déstabilisation touchent en priorité les gouvernements et la défense (près de la moitié des attaques), la finance (plus du tiers), l’énergie (10 % environ).

Les attaques contre les médias et le secteur médical (hôpitaux) et pharmaceutique ont connu une augmentation « particulièrement significative » ces derniers mois.

Cette étude constate aussi l’apparition d’un « supermarché du malware » (malware as a service). Il permet aux cyberpirates d’acheter et d’utiliser des logiciels développés par d’autres groupes d’attaquants.

Réagissez à cet article

Vous avez déjà un compte ? Connectez-vous et retrouvez plus tard tous vos commentaires dans votre espace personnel.

Inscrivez-vous !

Vous n'avez pas encore de compte ?

CRÉER UN COMPTE